Петли L2, методы борьбы (PortFast, LoopGuard, BPDU guard, BPDU filter)

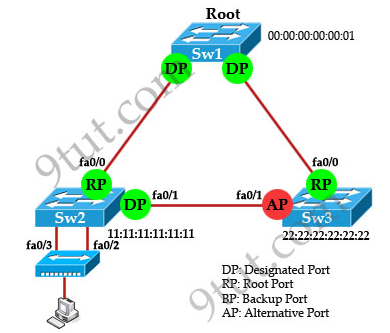

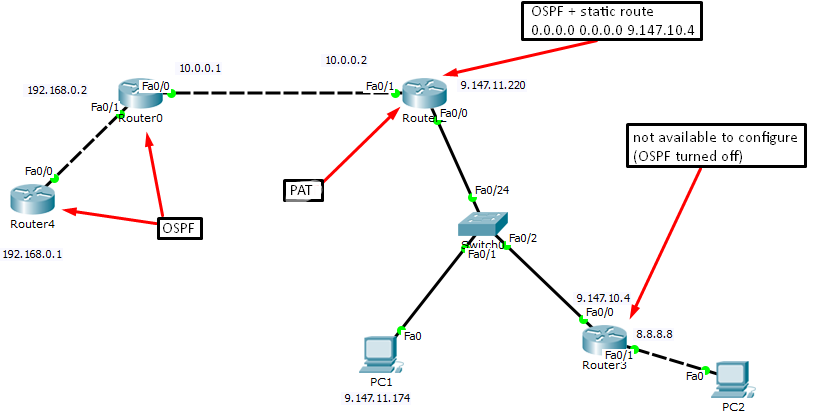

Петли в сетях Петли в коммутируемой сети могут возникнуть по нескольким причинам: Отключен STP; PVST BPDU передает идентификатор VLAN. Если на access-интерфейсе полученный идентификатор VLAN'а не совпадает с VLAN ID в котором было получено BPDU, то порт переводится в заблокированное состояние для этого VLAN; Различные версии STP; Разные native VLAN'ы на концах транка; Слишком маленькие таймеры STP; Большое количество хопов в топологии STP. Опциональные настройки STP Loop Guard BPDU Guard Root Guard PortFast BPDU Filter UDLD Функции PortFast, BPDU guard, BPDU filtering, EtherChannel guard, root guard или loop guard могут быть настроены в режиме PVST+, rapid PVST+ или MSTP. Функции UplinkFast, BackboneFast или cross-stack UplinkFast могут быть настроены в режиме rapid PVST+ или MSTP, но они будут оставаться выключенными (inactive) до тех пор пока режим не будет изменен на PVST+ (так как они уже вшииы в rapid pvst+) Port Fast Portfast